Deux menaces inédites : Android/Spy.ProSpy et Android/Spy.ToSpy

Les experts d’ESET Research ont identifié deux nouvelles familles de logiciels espions Android, baptisées Android/Spy.ProSpy et Android/Spy.ToSpy. Ces malwares imitent des applications de messagerie sécurisée populaires telles que Signal et ToTok, dans le but de voler des données sensibles : documents, fichiers multimédias, contacts, sauvegardes de conversations et informations système.

La recherche indique une forte concentration de détections aux Émirats arabes unis (EAU), suggérant une campagne d’espionnage ciblée exploitant des faux magasins d’applications et des campagnes d’ingénierie sociale sophistiquées.

ProSpy : un faux plugin de sécurité qui cible Signal et ToTok

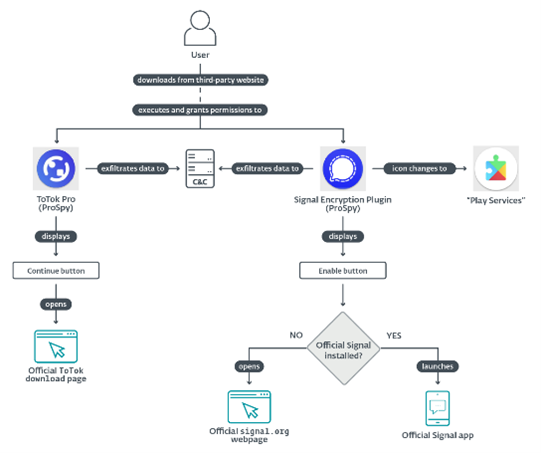

La campagne ProSpy, détectée pour la première fois en juin 2025, semble active depuis 2024. Elle repose sur trois sites web malveillants imitant les pages officielles de Signal et ToTok. Ces plateformes distribuent des fichiers APK frauduleux baptisés Signal Encryption Plugin et ToTok Pro, prétendant offrir des fonctionnalités de sécurité avancées.

Les domaines utilisés présentent des terminaisons en « ae.net », renforçant le ciblage géographique sur les Émirats arabes unis. Une fois installée, l’application réclame l’accès aux contacts, SMS et fichiers, avant d’exfiltrer en continu les données personnelles stockées sur l’appareil Android.

« Aucune des applications infectées n’était disponible sur les stores officiels », explique Lukáš Štefanko, chercheur en cybersécurité chez ESET. « L’une des versions de ToSpy reproduisait même l’interface du Samsung Galaxy Store, poussant les utilisateurs à installer manuellement un clone infecté de ToTok. »

ToSpy : une campagne active depuis 2022

Les systèmes de télémétrie d’ESET ont également repéré Android/Spy.ToSpy en juin 2025, actif sur des appareils localisés aux Émirats arabes unis.

Ce malware, diffusé via quatre faux sites, imite directement l’application ToTok et collecte en arrière-plan les contacts, sauvegardes de conversations, documents, images, fichiers audio et vidéo des victimes.

Les chercheurs estiment que la campagne ToSpy serait active depuis la mi-2022, exploitant la notoriété locale de ToTok – une application autrefois populaire mais désormais abandonnée – pour piéger les utilisateurs à la recherche de versions “Pro”.

Une stratégie de diffusion ciblée et hautement localisée

L’enquête d’ESET révèle une opération de cyberespionnage stratégiquement orientée vers les résidents des EAU.

L’usage de domaines en .ae, de fausses interfaces Samsung et de campagnes d’hameçonnage locales montre un niveau d’ingénierie sociale avancé.

Ces attaques témoignent d’une tendance croissante à la régionalisation du cyberespionnage mobile, où chaque campagne adapte ses outils et ses leurres au contexte sociotechnique local.

Recommandations d’ESET pour se protéger

Les experts recommandent aux utilisateurs Android de n’installer des applications que depuis les stores officiels (Google Play ou Galaxy Store) et de désactiver l’installation depuis des sources inconnues.

Il est également conseillé de vérifier les autorisations demandées avant l’installation et de se méfier des modules prétendant améliorer la sécurité ou la confidentialité des applications existantes.

« Ces campagnes rappellent l’importance de la vigilance numérique et de la mise à jour régulière des systèmes Android », conclut Štefanko.

Pour aller plus loin

Une analyse technique complète des spywares Android/Spy.ProSpy et Android/Spy.ToSpy est disponible sur le blog officiel WeLiveSecurity.com, dans l’article intitulé :

« De nouvelles campagnes de logiciels espions ciblent les utilisateurs Android soucieux de la confidentialité aux Émirats arabes unis ».