Les équipes d’ESET Research tirent la sonnette d’alarme : le groupe APT Lazarus, aligné sur les intérêts militaires de la Corée du Nord, cible désormais de manière agressive plusieurs fabricants européens de drones. Cette nouvelle campagne, qui s’inscrit dans l’opération DreamJob, démontre une escalade significative des capacités offensives de Pyongyang en matière de cyberespionnage.

Cette offensive vise trois entreprises situées en Europe centrale et du Sud-Est, toutes impliquées dans la production de technologies critiques : drones tactiques, UAV à usage militaire, systèmes embarqués et équipements actuellement déployés en Ukraine. Selon ESET, il s’agit d’une opération méticuleuse, parfaitement structurée, reposant sur un accès initial obtenu via une ingénierie sociale d’un réalisme saisissant.

Qu’a découvert ESET ?

→ Une campagne Lazarus ciblant des fabricants européens de drones.

Comment Lazarus infiltre les réseaux ?

→ Avec de fausses offres d’emploi et un PDF trojanisé.

Quel est l’objectif ?

→ Voler des données sensibles, exfiltrer du savoir-faire, accéder aux technologies UAV.

Quel malware est utilisé ?

→ Le RAT avancé ScoringMathTea, capable d’exécuter près de 40 commandes.

Une stratégie offensive alignée sur les priorités militaires de la Corée du Nord

Le ciblage d’entreprises liées aux drones ne relève pas du hasard. Pyongyang investit massivement dans le développement de drones monorotors, tactiques et kamikazes, souvent basés sur la rétro-ingénierie de technologies étrangères.

Cette campagne coïncide avec l’envoi de soldats nord-coréens en Russie, dans la région de Koursk, pour soutenir Moscou. ESET estime que Lazarus pourrait chercher à obtenir des informations sur :

- les drones utilisés en Ukraine,

- les systèmes de guidage,

- les composants électroniques stratégiques,

- la chaîne d’approvisionnement européenne.

Les entreprises ciblées produisent d’ailleurs des modèles actuellement déployés dans le conflit russo-ukrainien, renforçant l’hypothèse d’une opération de renseignement militaire de haute priorité.

Une attaque sophistiquée reposant sur de fausses offres d’emploi prestigieuses

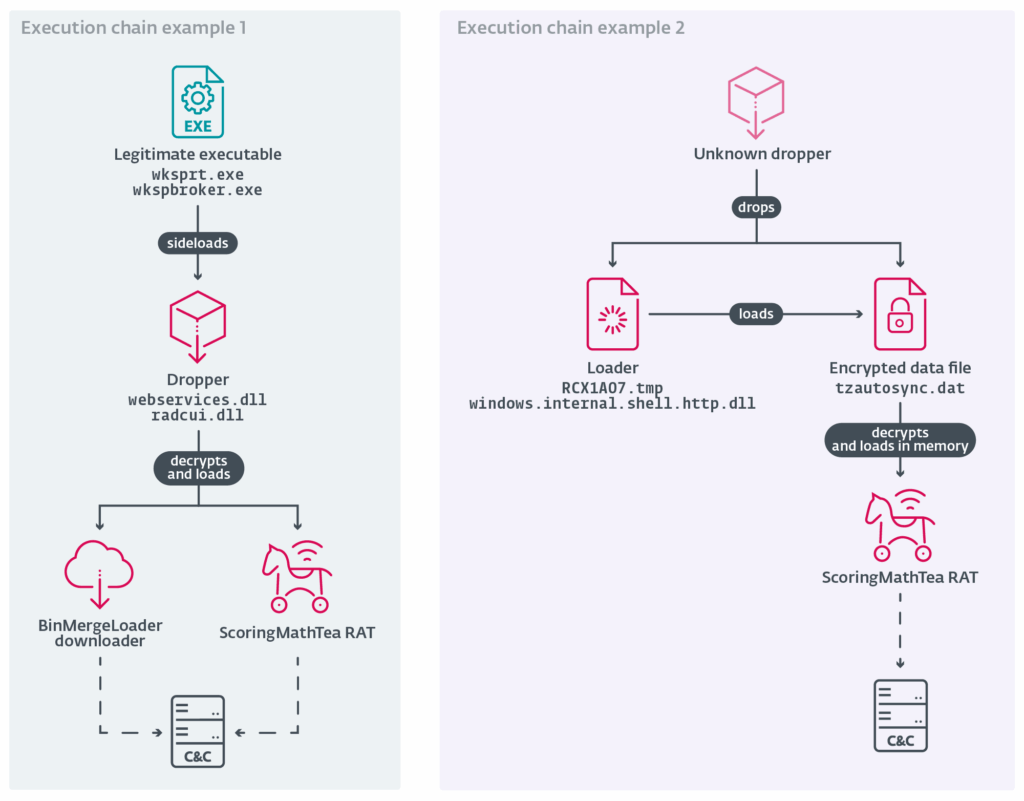

Le mode opératoire suit le schéma classique de DreamJob :

- une fausse offre d’emploi hautement rémunérée,

- un document PDF leurre,

- un lecteur PDF trojanisé,

- un chargement en chaîne menant à l’installation du RAT ScoringMathTea.

ESET attribue cette campagne à Lazarus avec un haut niveau de confiance, en raison de la signature comportementale, des backdoors utilisées, et des secteurs visés, identiques aux opérations précédentes.

ScoringMathTea : le RAT au cœur de l’opération DreamJob

Découvert pour la première fois en 2022 dans des documents se faisant passer pour Airbus, ScoringMathTea est aujourd’hui la charge utile centrale des attaques Lazarus.

Il permet notamment :

- d’exécuter 40 commandes différentes,

- de manipuler fichiers et processus,

- de collecter les informations système,

- d’ouvrir des connexions TCP,

- d’installer des malwares additionnels depuis un serveur C&C.

Les données télémétriques d’ESET montrent son déploiement régulier :

- janvier 2023 : entreprise technologique indienne,

- mars 2023 : industriel polonais de défense,

- octobre 2023 : entreprise britannique d’automatisation,

- septembre 2025 : fabricant aérospatial italien.

Cette continuité confirme que ScoringMathTea reste l’outil privilégié de Lazarus pour ses opérations de cyberespionnage de haute intensité.

Une évolution notable : le trojanisation d’outils open source pour contourner les détections

Lazarus perfectionne ses techniques d’évasion grâce à :

- l’ajout de bibliothèques de DLL proxying,

- la modification de projets open source hébergés sur GitHub,

- des chaînes d’exécution complexes combinant droppers, loaders et téléchargeurs.

Bien que son modus operandi reste stable, ce polymorphisme subtil lui permet d’échapper aux solutions de sécurité traditionnelles tout en conservant sa signature tactique.

« Depuis près de trois ans, Lazarus maintient une stratégie stable mais suffisamment polymorphe pour contourner certaines détections, sans toutefois masquer son identité. »

— Peter Kálnai, ESET Research

Un groupe APT parmi les plus dangereux au monde

Actif depuis 2009, Lazarus — également connu sous le nom HIDDEN COBRA — mène des opérations allant du sabotage à la cybercriminalité financière, en passant par le cyberespionnage militaire. Ses cibles incluent :

- l’aérospatiale,

- la défense,

- l’ingénierie,

- la technologie,

- les médias et le divertissement.

L’opération DreamJob demeure l’une de ses tactiques les plus efficaces, car elle exploite la crédibilité des grandes entreprises et la vulnérabilité liée à la recherche d’emploi dans des secteurs hautement qualifiés.

La campagne Lazarus révélée par ESET Research symbolise l’une des offensives de cyberespionnage les plus stratégiques de ces dernières années. En ciblant des fabricants européens de drones engagés dans le soutien de l’Ukraine, la Corée du Nord cherche manifestement à accélérer son propre programme de drones militaires.

La sophistication de l’opération, l’usage de ScoringMathTea et la trojanisation d’outils open source confirment une intensification du cyberarmement nord-coréen.

Pour aller plus loin

Le rapport complet « Gotta fly : Lazarus targets the UAV sector » est disponible sur WeLiveSecurity.com.