Une nouvelle étude d’ESET Research met en lumière l’ascension rapide du groupe cybercriminel RansomHub dans le paysage du Ransomware-as-a-Service (RaaS). Cette émergence est grandement facilitée par un outil sophistiqué : EDRKillShifter, conçu pour neutraliser les solutions de détection et de réponse sur les endpoints (EDR).

RansomHub : Un Acteur Dominant dans l’Écosystème RaaS

L’analyse d’ESET révèle que RansomHub s’est rapidement imposé comme un acteur clé du modèle RaaS. Ce groupe relativement nouveau a su tirer parti du démantèlement ou de l’affaiblissement d’autres acteurs majeurs, tels que LockBit et BlackCat.

L’année 2024 a été marquée par une dynamique complexe dans la lutte contre les ransomwares :

- Repli de Groupes Établis : Le retrait des groupes LockBit et BlackCat a initialement suggéré un recul de la menace.

- Augmentation des Victimes : Paradoxalement, le nombre de victimes publiquement identifiées a augmenté de 15 %. Cette hausse est attribuée en grande partie à l’émergence de RansomHub.

- Baisse des Paiements : Simultanément, une baisse de 35 % des paiements de rançons a été observée, indiquant un changement dans les stratégies des victimes ou des attaquants.

Stratégie d’Affiliation et Restrictions Géographiques

RansomHub a mis en place une stratégie d’affiliation attractive, recrutant des partenaires via le forum cybercriminel RAMP dès février 2024. Le modèle économique est centré sur une répartition des bénéfices avantageuse pour les affiliés, qui conservent 90 % des rançons perçues, ne reversant que 10 % au groupe central.

Le groupe impose des restrictions géographiques strictes, interdisant les attaques contre des cibles situées dans les pays de la Communauté des États indépendants (CEI), ainsi qu’à Cuba, en Corée du Nord et en Chine. Ces restrictions peuvent indiquer des considérations géopolitiques ou des accords tacites entre groupes cybercriminels.

EDRKillShifter : Un Outil d’Évasion EDR Sophistiqué

Pour optimiser l’efficacité de ses affiliés, RansomHub fournit un outil spécialisé : EDRKillShifter. Cet outil est conçu pour désactiver les solutions EDR, qui jouent un rôle crucial dans la détection et la réponse aux menaces sur les endpoints.

Jakub Souček, chercheur chez ESET, souligne l’importance de cet outil : « Contrairement aux pratiques habituelles où chaque affilié doit développer ses propres techniques d’évasion, RansomHub fournit directement un outil performant à ses partenaires ».

EDRKillShifter se distingue par sa sophistication technique. Il combine un composant en mode utilisateur avec un pilote légitime, mais vulnérable. Le processus d’attaque se déroule en plusieurs étapes :

- Installation du Pilote Vulnérable : L’attaquant installe un pilote système légitime qui présente des failles de sécurité connues.

- Exploitation des Vulnérabilités : Les vulnérabilités du pilote sont exploitées pour obtenir des privilèges élevés.

- Neutralisation des Processus EDR : Les privilèges obtenus sont utilisés pour interrompre ou désactiver les processus et services associés aux solutions EDR, rendant ces dernières inopérantes.

Cette technique permet aux affiliés de RansomHub de déployer leurs ransomwares sans être détectés par les systèmes de sécurité en place.

Liens et Collaborations au Sein de l’Écosystème Cybercriminel

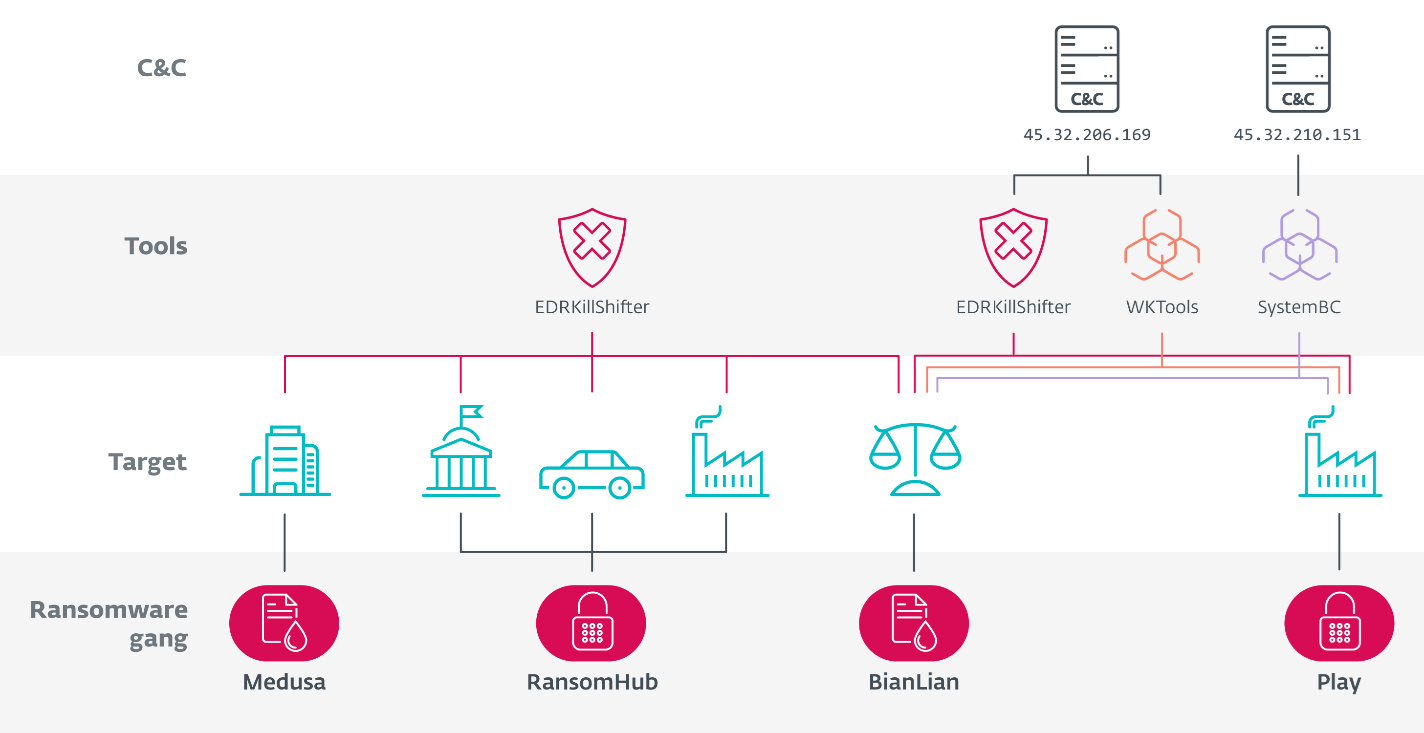

L’enquête d’ESET a également mis en évidence des liens entre les affiliés de RansomHub et d’autres groupes de ransomware actifs, tels que Play, Medusa et BianLian. Si une collaboration avec Medusa avait déjà été documentée, la présence d’EDRKillShifter dans des attaques attribuées à Play et BianLian suggère une collaboration plus étroite, potentiellement au niveau technique, organisationnel, ou même un partage d’infrastructures.

De plus, des connexions ont été établies entre RansomHub, Play et le groupe nord-coréen Andariel, ce qui renforce l’hypothèse d’un écosystème cybercriminel globalisé et interconnecté. Ces liens soulignent la fluidité des affiliations et la complexité croissante des opérations cybercriminelles.

La Montée en Puissance des Outils Anti-EDR

L’analyse d’ESET met en lumière une tendance inquiétante : la prolifération d’outils spécialisés dans le contournement des solutions EDR, comme EDRKillShifter. Ce phénomène, observé au-delà des seules attaques attribuées à RansomHub, indique une adaptation constante des tactiques des cybercriminels face au renforcement des défenses de sécurité. Le développement et l’utilisation de tels outils représentent un défi majeur pour la cybersécurité, car ils permettent aux attaquants de compromettre des systèmes qui étaient auparavant considérés comme bien protégés.

Pour une analyse technique détaillée de RansomHub et de l’outil EDRKillShifter, consultez le rapport complet d’ESET Research : Shifting the sands of RansomHub’s EDRKillShifter – WeLiveSecurity.com