Une opération d’espionnage sophistiquée ciblant des entités critiques

Des chercheurs en sécurité d’ESET ont récemment mis en lumière une opération de cyberespionnage de grande envergure, baptisée « RoundPress ». Cette campagne, dont la paternité est fortement attribuée au groupe Sednit – également connu sous les noms d’APT28 ou Fancy Bear, et notoirement aligné sur les intérêts du gouvernement russe –, se distingue par son approche singulière. Elle exploite des vulnérabilités de type Cross-Site Scripting (XSS) au sein de serveurs de messagerie web largement utilisés, parmi lesquels Roundcube, Horde, MDaemon et Zimbra.

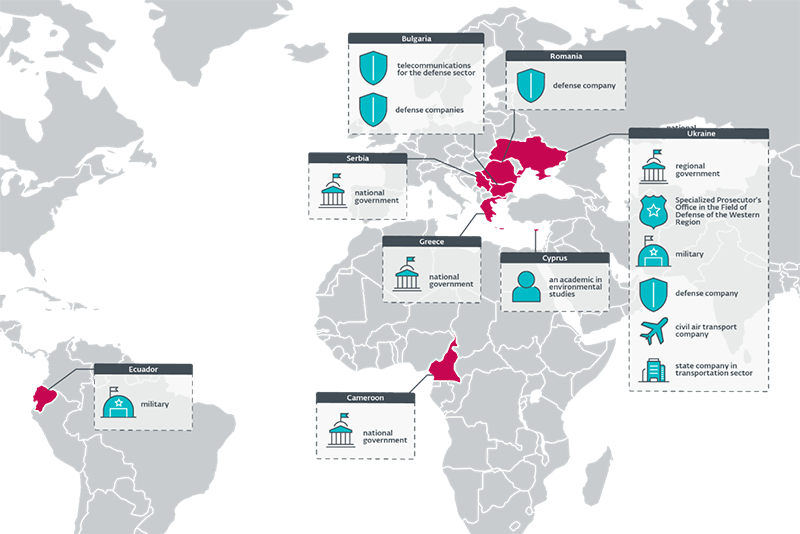

L’analyse d’ESET révèle que les cibles principales de RoundPress sont des entités critiques directement ou indirectement liées au conflit ukrainien. Il s’agit notamment d’institutions gouvernementales ukrainiennes, mais aussi d’entreprises d’armement basées en Bulgarie et en Roumanie, particulièrement celles impliquées dans la fourniture d’équipements militaires de conception soviétique à l’Ukraine. La portée de l’attaque ne s’arrête pas là, puisque des entités gouvernementales en Afrique, en Europe et en Amérique du Sud ont également été visées, soulignant l’ambition et la portée géographique de cette campagne d’espionnage.

Des vulnérabilités XSS variées au cœur de la stratégie de Sednit

Matthieu Faou, chercheur émérite chez ESET et investigateur principal de l’opération RoundPress, détaille la nature des failles exploitées par Sednit. « Au cours de l’année écoulée, nous avons identifié plusieurs vulnérabilités XSS exploitées contre divers logiciels de messagerie web : Horde, MDaemon et Zimbra. Sednit a également tiré parti d’une faille plus récente dans Roundcube, la CVE-2023-43770. Il est à noter que la vulnérabilité CVE-2024-11182 (MDaemon), désormais corrigée, était un ‘zero-day’ que Sednit a probablement été le premier à identifier et exploiter. En revanche, les failles affectant Horde, Roundcube et Zimbra étaient déjà documentées et avaient été corrigées par leurs éditeurs respectifs, » précise M. Faou.

La méthode d’attaque repose sur l’envoi d’emails de spearphishing. Ces courriels sont conçus pour exploiter les vulnérabilités XSS des messageries web ciblées. Lorsqu’une victime ouvre un message spécifiquement conçu dans l’interface web vulnérable, un code JavaScript malveillant est exécuté dans son navigateur. Cette approche astucieuse permet aux assaillants d’accéder uniquement aux données accessibles via le compte de messagerie de la victime, minimisant ainsi le risque de détection tout en maximisant l’efficacité de l’exfiltration.

Usurpation d’identité et hameçonnage pour contourner les défenses

Pour que l’attaque réussisse, un obstacle majeur doit être franchi : les emails malveillants doivent non seulement contourner les filtres anti-spam, mais aussi et surtout, convaincre la cible d’ouvrir le message dans l’interface web vulnérable. Les opérateurs de Sednit démontrent une sophistication notable dans leurs techniques d’ingénierie sociale. Ils usurpent l’identité de médias réputés, tels que le quotidien ukrainien Kyiv Post ou le portail d’information bulgare News.bg.

Les objets des emails sont également conçus pour attirer l’attention et inciter à l’ouverture. Parmi les titres interceptés par ESET figurent des accroches percutantes comme : « Le SBU a arrêté un banquier travaillant pour le renseignement militaire ennemi à Kharkiv » ou « Poutine cherche à faire accepter par Trump les conditions russes dans les relations bilatérales ». Ces titres, directement liés à l’actualité géopolitique, sont choisis pour maximiser les chances d’interaction des cibles.

Des charges utiles dévastatrices : du vol d’identifiants à la compromission de l’authentification à deux facteurs

Une fois le code JavaScript malveillant exécuté, diverses charges utiles, baptisées par ESET SpyPress.HORDE, SpyPress.MDAEMON, SpyPress.ROUNDCUBE et SpyPress.ZIMBRA, sont déployées. Ces modules sont conçus pour voler des informations sensibles, notamment les identifiants de connexion, les carnets d’adresses, les listes de contacts, les historiques de connexion et l’intégralité des messages.

La variante SpyPress.MDAEMON se distingue par ses capacités avancées. Elle est spécifiquement conçue pour contourner les mécanismes d’authentification à deux facteurs (2FA). En dérobant le secret d’authentification et en créant un mot de passe d’application, cette charge utile permet aux attaquants d’établir un accès persistant et distant à la boîte mail de la victime, même en présence d’une protection 2FA, ce qui représente un risque de compromission majeur.

Les serveurs de messagerie web : une cible privilégiée des groupes d’espionnage

- Faou souligne une tendance inquiétante dans le paysage des menaces cybernétiques : « Ces deux dernières années, les serveurs de messagerie web comme Roundcube et Zimbra sont devenus des cibles privilégiées pour plusieurs groupes d’espionnage, notamment Sednit, GreenCube et Winter Vivern. » Il explique cette préférence par plusieurs facteurs : de nombreuses organisations négligent la mise à jour régulière de leurs serveurs de messagerie web, et les vulnérabilités qui y sont présentes peuvent souvent être exploitées à distance par un simple envoi d’email. Pour les attaquants cherchant à dérober des informations sensibles, ces systèmes représentent donc une « opportunité idéale ».

Le groupe Sednit : un acteur majeur et persistant du cyberespionnage mondial

Le groupe Sednit, connu également sous les appellations APT28, Fancy Bear, Forest Blizzard ou Sofacy, est un acteur de la menace cybernétique qui opère depuis au moins 2004. Son historique est jalonné de cyberattaques de grande envergure et de piratages notoires. Le ministère américain de la Justice l’a formellement identifié comme étant le responsable du piratage du Comité national démocrate avant les élections américaines de 2016, associant directement le groupe aux services de renseignement militaire russes (GRU).

Parmi les autres faits d’armes attribués à Sednit figurent le piratage de la chaîne de télévision française TV5Monde, la fuite massive des emails de l’Agence mondiale antidopage, ainsi que de nombreux autres incidents qui ont eu un impact significatif sur la scène géopolitique mondiale. L’opération RoundPress confirme la persistance et la sophistication de ce groupe, qui continue de représenter une menace sérieuse pour les gouvernements, les organisations de défense et les entités stratégiques à travers le monde.