Sous la bannière de l’opération Endgame, le ministère américain de la Justice, le FBI et le Service d’enquête criminelle du DoD ont coordonné une offensive majeure contre Danabot. L’initiative a bénéficié du soutien étroit du Bundeskriminalamt allemand, de la police nationale néerlandaise et de la police fédérale australienne, mais aussi de partenaires privés tels qu’Amazon, CrowdStrike, Flashpoint, Google, Intel 471, PayPal, Proofpoint, Team Cymru, Zscaler et ESET.

Un suivi continu depuis 2018

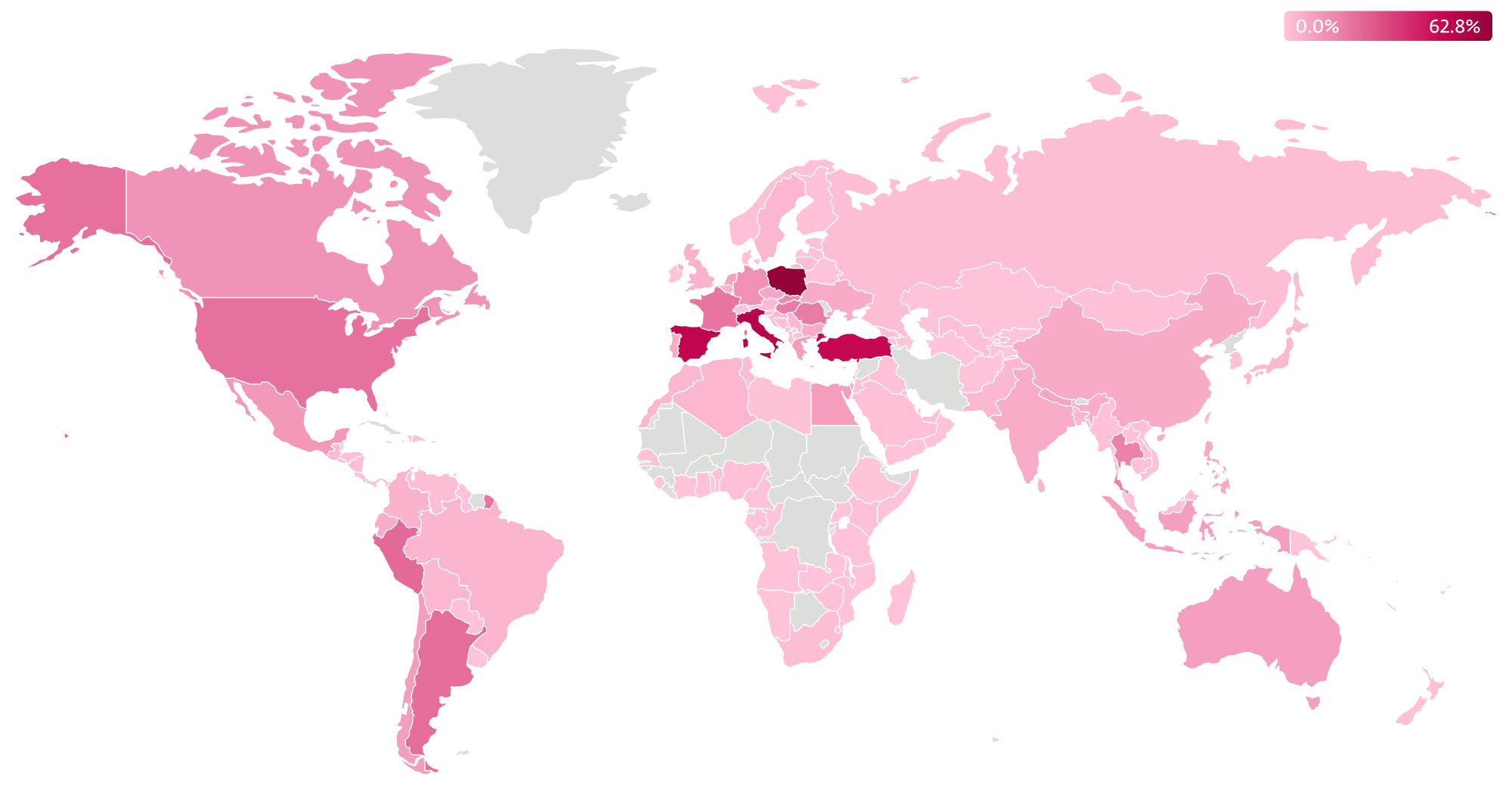

Les analystes d’ESET Research surveillent Danabot depuis 2018. Durant cette période, ils ont cartographié son infrastructure backend, identifié ses serveurs de commande et contrôle (C&C) et décortiqué ses mises à jour successives. Historiquement, les campagnes les plus virulentes ciblaient la Pologne, l’Italie, l’Espagne et la Turquie.

Un modèle « malware-as-a-service » à la location

Danabot fonctionne comme une véritable plateforme B2B.

- Affiliés : chacun loue l’outil, gère son botnet et organise sa diffusion.

- Fonctions natives : vol de données dans navigateurs, clients mail et FTP ; enregistrement des frappes ; captures d’écran ; prise de contrôle à distance ; exfiltration de portefeuilles cryptos ; injection de code dans les pages web.

- Monétisation : au-delà du vol d’informations, les opérateurs propagent d’autres malwares – notamment des rançongiciels – sur les machines déjà compromises.

Polyvalence offensive : du ransomware au DDoS

Outre la cybercriminalité « classique », Danabot sert parfois à des attaques DDoS. L’une d’elles a visé le ministère ukrainien de la Défense peu après l’invasion russe. Cette flexibilité en a fait un outil de choix pour de nombreux groupes, certains développeurs proposant même des « packs » combinant plusieurs malwares.

Google Ads et faux sites, principales portes d’entrée

Les dernières vagues d’infection s’appuient sur un abus massif de Google Ads : publicités menant à de faux sites de logiciels ou à des pages promettant de récupérer des fonds « non réclamés ». Les victimes y téléchargent un exécutable ou copient une commande malveillante glissée dans leur presse-papiers.

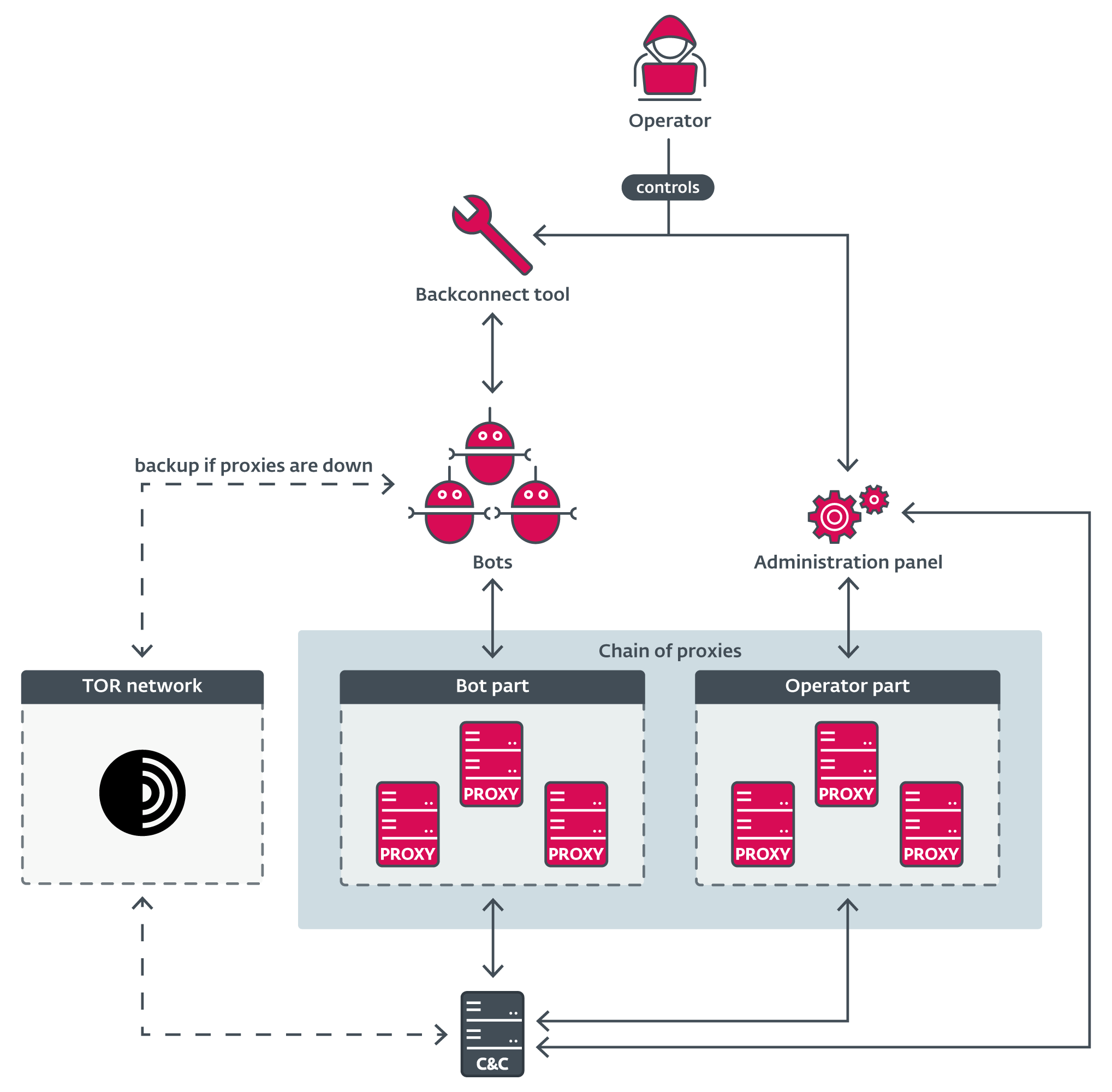

Un arsenal complet pour les affiliés

Les créateurs de Danabot fournissent :

- une console d’administration web,

- un proxy pour contrôler les machines en temps réel,

- une application serveur servant d’intermédiaire entre bots et serveur C&C.

Les affiliés peuvent générer des variantes personnalisées, qu’ils diffusent ensuite via leurs propres campagnes de phishing, drive-by download ou malvertising.

Un avenir compromis pour Danabot

Les premières constatations laissent penser que le démantèlement portera un coup durable à l’écosystème Danabot : plusieurs développeurs, vendeurs et administrateurs ont été identifiés. « L’avenir du malware reste incertain, mais cette opération marque clairement un tournant », conclut Tomáš Procházka, chercheur chez ESET.