Un nouvel acteur APT identifié par ESET Research

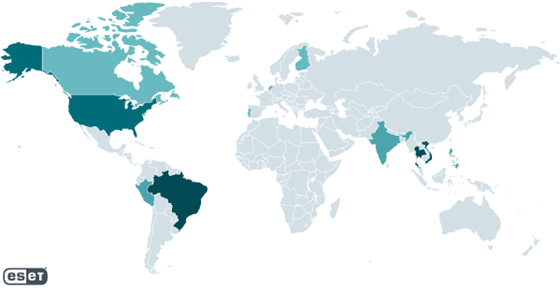

ESET Research a mis en lumière un nouveau groupe de menace avancée persistante (APT), baptisé GhostRedirector. Selon les analyses publiées en juin 2025, ce groupe aurait compromis au moins 65 serveurs Windows répartis dans plusieurs pays, notamment au Brésil, en Thaïlande, au Vietnam et aux États-Unis. D’autres victimes ont été recensées au Canada, en Finlande, en Inde, aux Pays-Bas, aux Philippines et à Singapour.

Des outils inédits pour la compromission

GhostRedirector se distingue par l’utilisation de deux outils malveillants jamais observés auparavant :

- Rungan, une backdoor écrite en C++ capable d’exécuter des commandes à distance sur les serveurs infectés.

- Gamshen, un module IIS malveillant conçu pour pratiquer du référencement frauduleux (SEO fraud), en manipulant les résultats Google afin de favoriser artificiellement des sites de gambling (jeux d’argent en ligne).

Une fraude SEO « as-a-service »

Les experts d’ESET estiment que GhostRedirector fonctionne comme un service de fraude SEO. Gamshen modifie les réponses uniquement lorsque la requête provient de Googlebot, évitant ainsi d’altérer l’expérience des visiteurs légitimes. Toutefois, cette technique nuit fortement à la réputation des sites compromis, désormais associés à des pratiques douteuses et à des contenus frauduleux.

« La participation à ce système de fraude SEO peut sérieusement nuire à la réputation du site hôte compromis », explique Fernando Tavella, chercheur ESET à l’origine de la découverte.

Exploits et persistance

Pour maintenir l’accès aux systèmes infectés, GhostRedirector exploite des vulnérabilités connues comme EfsPotato et BadPotato. Celles-ci permettent de créer des comptes administrateurs et de déployer des charges malveillantes supplémentaires avec privilèges élevés.

L’infrastructure compromise bénéficie ainsi d’une persistance renforcée, avec plusieurs outils d’accès à distance et des comptes utilisateurs frauduleux pour éviter toute perte de contrôle en cas de détection ou de suppression d’implants.

Des cibles diversifiées, sans secteur privilégié

Les victimes appartiennent à des secteurs très variés : assurance, santé, éducation, retail, transport et technologie. L’analyse des serveurs compromis montre que la majorité des infrastructures situées aux États-Unis sont en réalité louées par des entreprises en Amérique latine et en Asie du Sud-Est, ce qui révèle un ciblage géographique prioritaire.

Un mode opératoire structuré

Selon ESET, le vecteur d’intrusion initial est probablement une vulnérabilité d’injection SQL. Après compromission, les attaquants déploient une chaîne d’outils sophistiquée :

- Exploits pour l’élévation de privilèges.

- Malware permettant l’installation de webshells.

- Déploiement de la backdoor Rungan.

- Installation du trojan IIS Gamshen.

Ces outils offrent des capacités avancées de post-exploitation : exécution de fichiers, communication réseau, manipulation du registre Windows et énumération de répertoires.

Une campagne active sur plusieurs mois

Les activités de GhostRedirector ont été observées entre décembre 2024 et avril 2025. L’analyse d’internet menée par ESET en juin 2025 a permis d’identifier de nouvelles victimes, qui ont depuis été notifiées. Un livre blanc technique détaille les mesures de remédiation et les bonnes pratiques de cybersécurité pour se protéger contre ce type d’attaque.

Pour plus de détails techniques, ESET invite les lecteurs à consulter son article sur WeLiveSecurity : « GhostRedirector empoisonne les serveurs Windows : Des portes dérobées avec un côté de pommes de terre ».