L’Étendue de la Menace : Lumma Stealer, un Voleur d’Informations Persistant

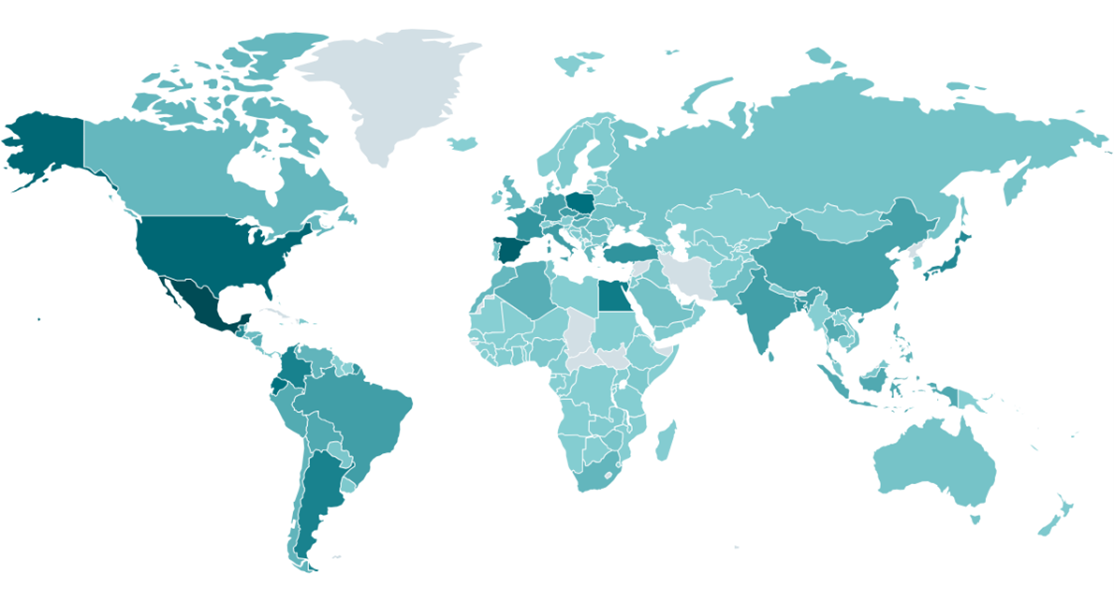

Lumma Stealer s’est imposé comme l’un des logiciels de vol de données les plus prolifiques et les plus actifs de ces vingt-quatre derniers mois, impactant des victimes partout dans le monde. La particularité de ce malware réside dans le maintien et l’amélioration continue apportés par ses développeurs. Les experts d’ESET ont constaté des mises à jour fréquentes, allant de corrections mineures à des révisions profondes des méthodes de chiffrement et des protocoles réseau. Cette adaptabilité constante a rendu Lumma Stealer particulièrement difficile à détecter et à neutraliser.

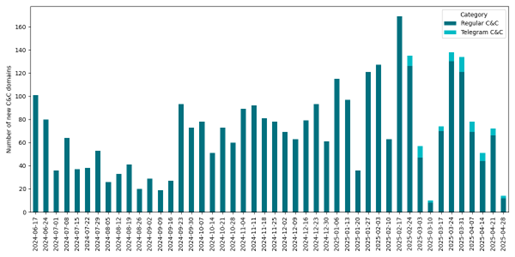

Entre juin 2024 et mai 2025, les systèmes automatisés d’ESET ont identifié un nombre colossal de 3 353 domaines de commande et contrôle (C&C) distincts associés à Lumma Stealer. Cela représente une moyenne alarmante de 74 nouveaux domaines par semaine, témoignant de l’ampleur sans précédent de cette menace et de la rapidité avec laquelle ses opérateurs renouvelaient leur infrastructure pour échapper aux détections.

Le Rôle Central d’ESET : Surveillance et Analyse Approfondie

La participation d’ESET à cette opération a été déterminante. L’entreprise a fourni des analyses techniques et statistiques détaillées, exploitant des dizaines de milliers d’échantillons de Lumma Stealer. Ces analyses ont permis de décortiquer le fonctionnement interne du malware, d’identifier ses serveurs C&C et de retracer les identifiants d’affiliés, offrant une compréhension profonde de son écosystème.

Comme l’explique Jakub Tomanek, chercheur chez ESET et spécialiste de ce malware : « Nos systèmes automatisés ont traité des dizaines de milliers d’échantillons de Lumma Stealer, les disséquant pour en extraire des éléments clés, tels que des serveurs C&C et des identifiants d’affiliés. Cela nous a permis de surveiller en permanence l’activité de Lumma Stealer, de regrouper les affiliés, de suivre les mises à jour de développement. » Il souligne l’importance de ces infostealers : « Les familles de logiciels malveillants Infostealer, comme Lumma Stealer, sont les prémisses d’attaques plus dévastatrices. Les identifiants récoltés sont une donnée précieuse dans le monde de la cybercriminalité, vendus par des courtiers en accès initial à divers autres cybercriminels, y compris des affiliés de ransomware. »

Un Modèle Commercial Criminel : Le « Malware-as-a-Service »

Lumma Stealer fonctionnait selon un modèle de « Malware-as-a-Service » (MaaS), une pratique courante dans le milieu de la cybercriminalité. Ce modèle permettait aux cybercriminels de « louer » le malware via un système d’abonnement. Les affiliés payaient entre 250 et 1000 dollars mensuels, en fonction du niveau d’accès et des fonctionnalités souhaitées. En contrepartie, ils recevaient les dernières versions du logiciel malveillant et l’accès à l’infrastructure nécessaire pour mener leurs attaques.

Pour optimiser la monétisation des données volées, les opérateurs de Lumma Stealer avaient même mis en place une plateforme sur Telegram, incluant un système de notation. Cette plateforme servait de marché noir où les affiliés pouvaient vendre directement les informations dérobées, allant des identifiants de connexion aux données financières. La propagation de Lumma Stealer s’effectuait principalement par le biais de techniques d’ingénierie sociale comme le phishing, l’exploitation de logiciels piratés et d’autres vecteurs de téléchargement malveillants. Le malware intégrait également des techniques anti-émulation sophistiquées pour échapper à la détection par les solutions de sécurité traditionnelles.

Une Coalition Internationale pour un Démantèlement Réussi

L’opération de démantèlement de Lumma Stealer est le fruit d’une collaboration internationale exemplaire. Outre ESET, de nombreux acteurs clés ont uni leurs forces, notamment Microsoft, BitSight, Lumen, Cloudflare, CleanDNS et GMO Registry.

L’unité de lutte contre les crimes numériques de Microsoft a orchestré l’opération, obtenant une ordonnance judiciaire du tribunal de Géorgie. Cette ordonnance a permis la saisie et le blocage des domaines malveillants associés au botnet. Simultanément, le ministère américain de la Justice a mené une action décisive en saisissant le panneau de contrôle et la place de marché de Lumma Stealer, coupant ainsi les activités de gestion et de vente des données volées. L’opération a été coordonnée à l’échelle mondiale avec des organisations telles qu’Europol (EC3) et le Centre japonais de contrôle de la cybercriminalité (JC3) pour démanteler l’infrastructure locale et garantir une portée maximale.

Perspectives Post-Opération : La Veille Active d’ESET

Bien que le démantèlement de Lumma Stealer représente une victoire majeure, la vigilance reste de mise. Jakub Tomanek conclut : « Cette opération de perturbation mondiale a été rendue possible grâce à notre suivi à long terme de Lumma Stealer. L’opération de perturbation menée par Microsoft visait à saisir tous les domaines C&C connus de Lumma Stealer, rendant l’infrastructure d’exfiltration de Lumma Stealer non fonctionnelle. Cependant, ESET continuera à suivre les autres voleurs d’informations tout en surveillant de près l’activité de Lumma Stealer à la suite de cette opération de perturbation. » ESET maintient sa veille active face aux menaces émergentes, assurant une protection continue contre les logiciels malveillants de vol d’informations.