Une menace persistante qui s’intensifie : Gamaredon redouble d’efforts contre l’Ukraine

Les dernières recherches d’ESET Research dressent un bilan alarmant de l’évolution des cybermenaces pesant sur l’Ukraine. Le groupe Advanced Persistent Threat (APT) Gamaredon, attribué par le Service de Sécurité Ukrainien (SSU) au 18e Centre de sécurité de l’information du Service fédéral de sécurité russe (FSB), a considérablement intensifié ses opérations de cyberespionnage en 2024.

Cette escalade s’inscrit dans un contexte géopolitique tendu où les cyberattaques constituent un véritable front numérique du conflit russo-ukrainien. Depuis 2013, Gamaredon cible méthodiquement les institutions gouvernementales ukrainiennes, mais l’année 2024 marque un tournant décisif dans l’amplitude et la sophistication de ses campagnes.

Six nouveaux outils malveillants : l’arsenal cyber de Gamaredon se modernise

L’analyse approfondie d’ESET révèle que Gamaredon a introduit six nouveaux outils malveillants en 2024, marquant une évolution technologique significative de son arsenal. Ces outils, développés principalement en PowerShell et VBScript, témoignent d’une stratégie axée sur trois objectifs prioritaires : maximiser la furtivité, assurer une persistance durable dans les systèmes compromis, et faciliter les mouvements latéraux discrets au sein des réseaux ciblés.

Cette modernisation de l’outillage s’accompagne d’améliorations substantielles des outils existants. Les chercheurs d’ESET ont observé des mises à niveau majeures incluant une obfuscation renforcée, des tactiques de furtivité perfectionnées, et des méthodes plus sophistiquées pour l’exfiltration de données sensibles.

« Gamaredon est un acteur majeur en raison de sa capacité d’innovation continue, de ses campagnes agressives de spearphishing et de ses efforts continus pour échapper aux détections », souligne Zoltán Rusnák, chercheur ESET spécialisé dans le suivi des activités de ce groupe.

Infrastructure dissimulée : Cloudflare au service de la cyberguerre russe

Une découverte particulièrement préoccupante concerne la stratégie de dissimulation de l’infrastructure de commande et contrôle (C&C) de Gamaredon. Les opérateurs ont réussi à masquer la quasi-totalité de leur infrastructure derrière des tunnels Cloudflare, compliquant considérablement les efforts de détection et de blocage.

Cette approche s’inscrit dans une tendance plus large d’utilisation croissante de services tiers légitimes pour protéger leurs opérations malveillantes. Gamaredon exploite désormais régulièrement des plateformes comme Telegram, Telegraph, Cloudflare et Dropbox pour héberger et distribuer ses charges utiles malveillantes, tirant parti de la confiance accordée à ces services pour échapper aux systèmes de sécurité.

Spearphishing intensifié : des campagnes quotidiennes contre les institutions ukrainiennes

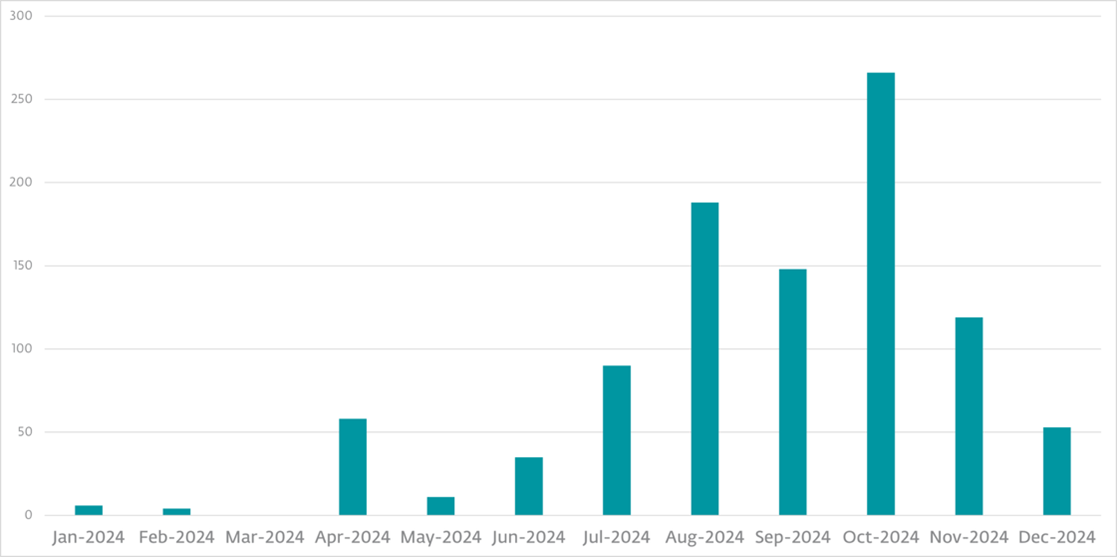

L’année 2024 a été marquée par une intensification dramatique des activités de spearphishing de Gamaredon, particulièrement au cours du second semestre. Les chercheurs ont documenté des campagnes s’étendant sur un à cinq jours consécutifs, démontrant la capacité opérationnelle et la détermination du groupe.

Les vecteurs d’attaque se sont diversifiés et sophistiqués. Les emails malveillants contiennent désormais des archives compressées (RAR, ZIP, 7z) ou des fichiers XHTML exploitant des techniques de détournement HTML. Ces fichiers dissimulent des composants malveillants HTA ou LNK qui déclenchent l’exécution de téléchargeurs VBScript intégrés, notamment l’outil PteroSand.

En octobre 2024, ESET a observé un changement tactique notable avec l’introduction d’hyperliens malveillants dans les emails de spearphishing, s’écartant de la méthode habituelle basée sur les pièces jointes. Cette évolution témoigne de l’adaptabilité constante du groupe face aux mesures de sécurité renforcées.

Propagande numérique : quand le cyberespionnage rencontre la guerre de l’information

Une découverte particulièrement révélatrice a été faite en juillet 2024 avec l’identification d’une charge utile VBScript unique, dépourvue de toute fonctionnalité d’espionnage traditionnelle. Son objectif était exclusivement propagandiste : ouvrir automatiquement une chaîne Telegram nommée « Gardiens d’Odessa », diffusant des messages pro-russes ciblant spécifiquement la région d’Odessa.

« Cette découverte illustre comment Gamaredon intègre désormais la guerre informationnelle directement dans ses outils de cyberespionnage », explique Zoltán Rusnák, soulignant l’évolution du groupe vers une approche hybride combinant espionnage et propagande.

Perspectives d’évolution : une menace durable

Les experts d’ESET anticipent une poursuite de l’évolution tactique de Gamaredon tant que le conflit perdure. La capacité d’innovation continue du groupe, combinée à l’intensification de ses campagnes, en fait une menace persistante pour la cybersécurité ukrainienne.

L’analyse complète des techniques et outils utilisés par Gamaredon est détaillée dans le livre blanc d’ESET Research intitulé « Gamaredon in 2024: Cranking out spearphishing campaigns against Ukraine with an evolved toolset », disponible sur WeLiveSecurity.com.